DOI

**Annotation:** This summary provides a comparison of Cambodia, Sri Lanka, and Thailand based on their positions in global GDP rankings and the Democracy Index. Cambodia, ranked 103rd in GDP in 2023, has a small but growing economy, largely driven by tourism and textiles, but ranks low in the Democracy Index at 133rd, classified as an authoritarian regime. Sri Lanka, with a 64th place in GDP, faces economic challenges despite its reliance on agriculture and textiles, and is ranked 93rd in the Democracy Index as a hybrid regime. Thailand, the largest economy among the three, holds the 25th position in GDP due to its diversified sectors, including tourism and electronics, but political instability places it in 55th position as a hybrid regime in the Democracy Index. 1. **Кхмерська (камбоджійська мова)**: - Кількість букв: 74 - Кхмерська мова має найбільший алфавіт у світі. Він включає 33 приголосні, 23 голосні та 12 незалежних голосних. 2. **Сингальська (мова Шрі-Ланки)**: - Кількість букв: 58 - Сингальська мова, яка використовується в Шрі-Ланці, має складну писемність з великою кількістю приголосних і голосних. 3. **Тайська**: - Кількість букв: 44 приголосних і 32 голосних, всього 76 символів. - Тайська мова також має велику кількість знаків для приголосних і голосних звуків, а також тональні знаки, що додають складності її алфавіту. Ось інформація про місце Камбоджі, Шрі-Ланки та Таїланду в світовому ВВП і рейтингу демократії: ### 1. **Камбоджа** (кхмерська мова) - **Місце в світовому ВВП**: - У 2023 році Камбоджа займала **103-е місце** за обсягом номінального ВВП у світі. - Її економіка залишається невеликою порівняно з іншими країнами, однак вона швидко зростає, зокрема через розвиток туристичної галузі та текстильного виробництва. - **Рейтинг демократії**: - Камбоджа займає низькі позиції в **Індексі демократії** (Democracy Index), оскільки класифікується як **авторитарний режим**. У 2023 році вона посідала **133-е місце** зі 167 країн. ### 2. **Шрі-Ланка** (сингальська мова) - **Місце в світовому ВВП**: - Шрі-Ланка у 2023 році займала **64-е місце** за обсягом номінального ВВП у світі. - Економіка країни базується на сільському господарстві, текстильній промисловості та туризмі, хоча країна останнім часом зіткнулася з серйозними економічними проблемами. - **Рейтинг демократії**: - В Індексі демократії Шрі-Ланка класифікується як **гібридний режим**, що знаходиться між демократією та авторитаризмом. У 2023 році країна займала **93-е місце** в рейтингу. ### 3. **Таїланд** (тайська мова) - **Місце в світовому ВВП**: - Таїланд у 2023 році займав **25-е місце** за номінальним ВВП. - Це одна з найбільших економік у Південно-Східній Азії, з розвиненими секторами туризму, автомобілебудування, виробництва електроніки та сільського господарства. - **Рейтинг демократії**: - У рейтингу демократії Таїланд класифікується як **гібридний режим** через військові перевороти та політичну нестабільність. У 2023 році він займав **55-е місце**. --- Отже, Камбоджа, Шрі-Ланка і Таїланд мають різні місця як у глобальній економіці, так і в рейтингу демократії, причому найбільша економіка серед них у Таїланду, тоді як у рейтингу демократії ці країни мають значні виклики через політичну нестабільність.

Суми збитків від кіберзлочинів стрімко зростають з кожним роком. Ось деякі з провідних країн за рівнем кіберзлочинності та орієнтовними сумами збитків за останні роки: ### **1. США** - **Збитки у 2022 році**: $10.3 мільярдів - **Деталі**: США є однією з найбільш атакованих країн через високий рівень розвитку інтернет-технологій і кількість бізнесів. Частими є фішингові атаки, атаки з метою вимагання, крадіжка даних. ### **2. Китай** - **Збитки у 2022 році**: Оцінки варіюються, але сума перевищує $2 мільярди - **Деталі**: Хоча більшість кібератак з Китаю спрямовані назовні, внутрішній рівень кіберзлочинності також зростає. Частими є промисловий шпигунство і хакерські атаки на великі компанії. ### **3. Німеччина** - **Збитки у 2022 році**: Близько €203 мільярдів ($215 мільярдів) - **Деталі**: Німеччина стала головною мішенню кіберзлочинців, зокрема для атак на бізнеси та критичну інфраструктуру. Промислові компанії потерпають від промислового шпигунства і крадіжки інтелектуальної власності. ### **4. Індія** - **Збитки у 2022 році**: $4.3 мільярди - **Деталі**: Індія, з великою кількістю користувачів інтернету, стає важливою мішенню для кіберзлочинців. Основні загрози включають фінансові шахрайства, атаки на онлайн-платежі та крадіжку даних. ### **5. Великобританія** - **Збитки у 2022 році**: Близько £2.5 мільярдів ($3.1 мільярди) - **Деталі**: В Великобританії зростає кількість шахрайств, пов'язаних з криптовалютами, а також кібератак на банківський сектор. ### **6. Бразилія** - **Збитки у 2022 році**: $2.1 мільярди - **Деталі**: Зростання числа кібератак, пов'язаних із шахрайством в електронній комерції та банківському секторі. Бразилія також стикається з великою кількістю фішингових атак. ### **7. Росія** - **Збитки у 2022 році**: Точні суми збитків не розкриваються, але оцінки перевищують $2 мільярди - **Деталі**: Росія є як жертвою, так і джерелом значної кількості кібератак. Проблеми з кібербезпекою часто пов’язані з внутрішніми атаками на критичну інфраструктуру та урядові установи. ### **8. Австралія** - **Збитки у 2022 році**: $3.5 мільярди - **Деталі**: В Австралії фіксується зростання атак на сектор охорони здоров'я та державні установи, а також великі витоки персональних даних. ### **9. Канада** - **Збитки у 2022 році**: $3 мільярди - **Деталі**: Основні цілі — урядові установи та банківський сектор. Також поширені атаки із застосуванням програм-вимагачів. ### **10. Японія** - **Збитки у 2022 році**: Близько $1.5 мільярдів - **Деталі**: Кібератаки на фінансові установи і компанії, пов'язані з технологіями. Частими є атаки з метою крадіжки інтелектуальної власності та комерційної інформації. --- ### **Глобальні дані:** - **Збитки від кіберзлочинності у 2022 році**: $8.44 трильйони - **Прогноз на 2023 рік**: $11.5 трильйонів - **Прогноз на 2025 рік**: $10.5 трильйонів щорічно Кіберзлочинність продовжує зростати, ставлячи під загрозу бізнеси, урядові установи та індивідуальних користувачів. Основними загрозами залишаються фішинг, злом даних, програми-вимагачі, кібершпигунство та криптовалютні шахрайства.

### Rewritten and Translated Text: **Post-Exploit Actions: How DAO Projects Can Recover from a Hack** After an exploit like the one Tapioka DAO faced, where $1.6 million worth of TAP tokens were stolen, there are several critical steps that projects can take to mitigate the damage and regain trust within the community: 1. **Immediate Suspension of Operations and Smart Contracts** - **Actions**: Upon discovering an exploit, the first and most important step is to freeze all operations and halt any vulnerable smart contracts. This can prevent further token drain and minimize losses. - **Goal**: Preserve remaining assets and stop the exploit from escalating. 2. **Thorough Smart Contract Audit** - **Actions**: A complete audit of the platform’s code by independent experts is crucial. This can reveal the root cause of the vulnerability and identify other potential weak points. - **Goal**: Strengthen security by fixing the exploited vulnerabilities and preventing future attacks. 3. **Compensation Plan for Users** - **Actions**: Depending on available resources, the team behind the DAO may implement a compensation plan to reimburse affected users. Options could include payouts from reserve funds, issuance of new tokens, or a structured compensation program. - **Goal**: Restore confidence by showing accountability and care for community members. 4. **Negotiations with Hackers** - **Actions**: In some cases, projects can initiate negotiations with the hackers (sometimes through white-hat hackers) to return the stolen funds, potentially offering a reward or legal amnesty. - **Goal**: Recover part or all of the stolen assets and limit further damage to the platform. 5. **Utilizing Insurance Solutions** - **Actions**: If the DAO had insurance coverage, claims should be filed to help offset the financial loss. Additionally, projects may consider setting up a reserve fund for future incidents. - **Goal**: Provide financial support to absorb the impact of the attack and prevent the collapse of the project. 6. **Improved Communication with the Community** - **Actions**: Transparency is key. The project team should publish detailed reports explaining the exploit, the steps taken to mitigate it, and future plans. Open communication fosters trust. - **Goal**: Maintain community trust by being open and transparent about the situation and recovery process. 7. **Revisiting Governance Mechanisms** - **Actions**: DAO governance can be improved by revisiting voting processes and decision-making protocols to make the system more resilient against attacks and ensure community participation in security measures. - **Goal**: Strengthen internal controls and governance to prevent malicious actors from exploiting weak points. 8. **Risk Awareness and Education** - **Actions**: Educating both developers and community members about security best practices, as well as implementing continuous monitoring for suspicious activities, is crucial. - **Goal**: Build a culture of security and vigilance within the project to mitigate future risks. By implementing these steps, projects like Tapioka DAO can mitigate the damage caused by the exploit, strengthen security, and regain the trust of the community. While recovering from a significant hack is challenging, with transparency, improved security practices, and community support, DAOs can move forward and build more resilient systems. --- **Hashtags:** - #TapiokaDAO - #DeFiSecurity - #CryptoHack - #SmartContractAudit - #BlockchainSecurity - #TokenTheft - #DAORecovery - #CryptoCompensation - #DAOGovernance - #TransparencyInCrypto --- Now, for the illustration: **Concept for Illustration:** The image should depict a symbolic recovery after a major exploit. The main visual could feature a DAO symbol (like Tapioka DAO's) being mended or repaired. In the foreground, there could be broken tokens scattered, while in the background, a team of figures (representing developers and community members) work to rebuild a large blockchain-like structure. The atmosphere should convey hope and effort, showing a transition from chaos to restoration. The illustration conveys the concept of recovery after a major exploit, with a focus on the repair of the DAO symbol and the rebuilding of the blockchain structure. The scattered tokens in the foreground symbolize the chaos that is being gradually restored through teamwork and community effort. https://bastyon.com/nwl2024?ref=PAFScHnACz3qwomsupS7QyvAB7KifCj7gu https://bastyon.com/nwl2024?s=28230aceedbb3c0af5c22f288c2d3113a48849c3fb4e12e668d084d4f3864031&ref=PAFScHnACz3qwomsupS7QyvAB7KifCj7gu

### Note: Kazakhstan to Ban Money Transfers to Foreign Cryptocurrency Exchanges The National Bank of Kazakhstan is set to impose a ban on money transfers to foreign cryptocurrency exchanges. This decision is part of a broader initiative to enhance financial regulation and oversight within the country’s cryptocurrency sector. The primary objective behind this measure is to mitigate risks associated with money laundering and other illicit financial activities linked to cryptocurrency trading. By restricting access to foreign exchanges, the bank aims to safeguard the financial system and protect citizens from potential scams and volatility inherent in the crypto market. The move aligns with a growing global trend where regulatory authorities are tightening controls over cryptocurrency transactions to maintain financial stability. Kazakhstan's decision reflects increasing concerns regarding the transparency and security of digital asset transactions. As the cryptocurrency landscape continues to evolve, this ban may prompt local investors and traders to explore alternative solutions, such as domestic exchanges or decentralized platforms. Stakeholders in the cryptocurrency space should remain vigilant and adapt to the changing regulatory environment to ensure compliance and protect their investments. This ban could significantly impact Kazakhstan's crypto ecosystem, potentially driving innovation towards compliant solutions while simultaneously raising questions about financial freedom and individual rights in the context of digital finance.

### Title: ### Keywords: arguments, Arabs, Hitler, Grand Mufti of Jerusalem, El Alamein, jihad, Jewish state, Islam, religious war, history of the Middle East ### Introduction: The history of the Middle East is multifaceted and complex, particularly regarding relations between Arabs and Jews. Over the decades, these relationships have undergone significant changes driven by political, social, and religious factors. This article explores how the arguments of Arabs have evolved over time, from supporting Nazi Germany during World War II to the modern-day manifestations of religious war against the Jewish state. Specifically, we will focus on the role of the Grand Mufti of Jerusalem, Al-Husseini, his contacts with Hitler, and the impact this had on shaping Arab perceptions of the Jewish population and the establishment of the state of Israel. Additionally, this article will analyze how the shift in arguments reflects the Arabs' perception of their own rights and values in the context of the struggle for land and religious identity. It is indicative how the arguments of Muslims have changed over time. When Rommel was chasing the British through the desert, almost all Arabs supported Hitler. The Grand Mufti of Jerusalem, Al-Husseini, met with Hitler and called him "the protector of Islam," while Hitler, in turn, promised the Mufti to "eliminate Jewish elements in the Middle East." But then came El Alamein, and the smartest Arabs began to realize they had backed the wrong horse. This realization didn't fully reach the Grand Mufti until the end of the war. In 1944, on "Radio Berlin," the Mufti called for the entire Islamic world to wage jihad against the Jews. Meanwhile, other Arabs began actively engaging with the British and Americans. A substantial correspondence between Arab leaders and Allied diplomatic missions has been preserved. The most interesting aspect of this correspondence is the reasoning Arabs gave for being categorically opposed to a Jewish state. There was only one argument: "We conquered this land, so it is ours forever. Wherever the foot of a Muslim horse has stepped, that land belongs to the Prophet. If we have to fight for two hundred years, we will fight for two hundred years. We won't live here ourselves, and we won't let the Jews live here either. Dar al-Harb. 'Fight those among the People of the Book who do not believe in Allah or the Last Day, who do not forbid what Allah and His Messenger have forbidden, and who do not follow the true religion, until they pay the jizya with willing submission and feel themselves subdued.' Surah At-Tawbah 9:29." At that time, this was a strong argument. Soon, the Germans would lose the war and be driven out of East Prussia, Poland, and Czechoslovakia. The Japanese lost the war and were expelled from Korea, China, Sakhalin, and the Kuril Islands. All the talk about the "poor Palestinian people," white oppressors, ancestral graves, the Al-Aqsa Mosque, the importance of fighting colonialism, and so on, was invented much later, when the primary argument ceased to resonate with the Western public. This is not a fight for the rights of the unfortunate Palestinians — the Arabs couldn't care less about them. This is a religious war. ### Conclusion The historical evolution of Arab arguments concerning Jews and the establishment of the Jewish state reveals a complex interplay of political, social, and religious dynamics. Initially, figures like the Grand Mufti of Jerusalem aligned themselves with oppressive regimes, believing that such alliances would bolster their cause. However, as geopolitical realities shifted, so did the arguments and strategies employed by Arab leaders and communities. Today, the discourse is heavily influenced by both historical grievances and contemporary political struggles, highlighting the ongoing conflict's religious and ideological dimensions. Understanding this evolution is crucial for addressing the challenges and potential pathways toward peace in the region. ### Bibliography 1. **Khalidi, Rashid.** *The Iron Cage: The Story of the Palestinian Struggle for Statehood.* Beacon Press, 2006. 2. **Morris, Benny.** *1948: The First Arab-Israeli War.* Yale University Press, 2008. 3. **Shlaim, Avi.** *The Iron Wall: Israel and the Arab World.* Norton & Company, 2001. 4. **Pappe, Ilan.** *The Ethnic Cleansing of Palestine.* Oneworld Publications, 2006. 5. **Friedman, Thomas L.** *From Beirut to Jerusalem.* Farrar, Straus and Giroux, 1995. ### Hashtags #ArabArguments, #JewishState, #GrandMufti, #HistoricalConflict, #MiddleEastHistory, #PoliticalDynamics, #ReligiousWar, #PalestinianStruggle, #PeaceProcess, #Geopolitics, #CulturalIdentity, #HistoricalNarrative, #IslamicHistory, #WorldWarII, #NaziGermany, #Colonialism, #Jihad, #PublicOpinion, #ModernConflict, #EthnicRelations, #HistoricalEvolution, #CulturalStudies, #ConflictResolution

#### Introduction Recent incidents in Saint Petersburg have highlighted the growing social tensions between local residents and migrant communities. A notable case involved a veteran of the Special Military Operation (SMO), who faced threats from migrants in the city. This report analyzes the implications of this incident, the broader social context, and the potential paths forward for community cohesion and safety. #### Incident Overview In December, a veteran recorded a video expressing his outrage over threats made by a group of migrants, specifically individuals of Azerbaijani descent. This situation drew significant public attention and prompted the Russian Investigative Committee to initiate an investigation into the actions of the migrants involved. The incident serves as a critical reflection of the underlying issues affecting both veterans and migrant populations in urban environments. #### Social Tension Factors 1. **Local vs. Migrant Communities**: The incident reveals a rising divide between local populations and migrants, exacerbated by economic difficulties and social challenges. Economic instability can increase competition for jobs and resources, leading to heightened tensions. 2. **Veteran Safety Concerns**: Veterans, particularly those who have served in conflicts, often struggle to reintegrate into civilian life. Threats against veterans underscore the need for stronger protective measures and community support systems to ensure their safety and well-being. 3. **State Response and Policy**: The Russian authorities have begun investigating the incident, indicating a recognition of the need for proactive measures. Effective state intervention can mitigate social tensions, but it must balance the rights of migrants with the safety of local residents. 4. **Media Influence**: The role of media in shaping public perception is critical. Sensationalized reporting can either raise awareness of the issues at hand or exacerbate divisions. Responsible journalism is essential to promote understanding and dialogue among different community groups. #### Future Prospects - **Short-term Outlook**: If the government responds swiftly and effectively to incidents like these, there is potential for improved community relations. However, without addressing the root causes of social tension, further incidents may occur. - **Long-term Solutions**: A comprehensive approach that includes inclusive social policies, economic support for both locals and migrants, and community-building initiatives is essential. Fostering dialogue and collaboration can help bridge the gaps between different societal groups. ### Conclusion The incident in Saint Petersburg is indicative of broader societal challenges that require immediate and sustained attention. By addressing these issues holistically, Russia can work towards a more harmonious society where both veterans and migrants coexist peacefully. ### Hashtags #SaintPetersburg #SocialTension #VeteranSafety #MigrantRights #CommunityCohesion #RussianSociety #MediaResponsibility #InclusivePolicy --- https://ole-lukoye.blogspot.com/2024/10/encountered-issues-while-trying-to.html

cross-posted from: https://lemmy.blahaj.zone/post/17470203 > [Mastodon post source.](https://sigmoid.social/@eibriel/113296809234385514)

### Extended Title: Examining the Key Challenges of Bastion and the Solutions Needed for its Growth ### Introduction: If you're looking for anonymous communication, Bastion is ideal. However, the platform heavily relies on node operators who are driven by the need to make money. Without financial incentive, these operators might not support Bastion long-term. Here's a breakdown of the main problems and possible solutions. ### Core Issues: 1. **Node Costs:** Operating a node is expensive. It requires investing in dedicated IP addresses, reliable internet connections, and additional hardware. Furthermore, operators must spend money to stake initial tokens, aiming at least to break even, if not make a profit. 2. **Staking and Revenue:** Many operators stake Pitcoins (Bastion's token), hoping to cover their costs and earn additional revenue. But, in reality, monetizing these rewards is challenging. 3. **Token Conversion & Anonymity:** To maintain privacy, some operators avoid converting Pitcoins via platforms that require identity verification, which diminishes Bastion’s value as a truly anonymous system. They face challenges in converting tokens into real money, making it hard to remain anonymous while interacting with crypto exchanges. ### Competitor Challenges: Many of Bastion's competitors face similar issues—high operational costs and difficulties maintaining anonymity when converting tokens. For example, operating nodes in other decentralized systems also involves significant investment in infrastructure and lacks seamless solutions for monetization. ### Solutions: 1. **Token Conversion Improvements:** Bastion could integrate a secure, anonymous solution for converting Pitcoins into real currency without exposing user identities. 2. **Reward Programs for Node Operators:** Bastion could introduce a more attractive rewards system to encourage node participation, ensuring the network remains robust. 3. **Efficient Cost Management:** Operators could benefit from subsidies or reduced operational costs through partnerships or grants to maintain their nodes without losing money. ### Who Will Lead the Change? For change to happen, Bastion’s development team must prioritize solving these challenges. Node operators, developers, and the wider crypto community will need to collaborate, while the first step will likely come from Bastion itself, with support from early adopters and crypto enthusiasts. ### Conclusion: In conclusion, while Bastion offers great potential as an anonymous communication platform, it faces significant challenges in maintaining long-term growth. Whether through more secure conversion methods or innovative rewards, addressing these concerns will be crucial to its future success. ### Bibliography & Hashtags: 1. Pitcoin & Blockchain Technology Resources 2. Anonymity in Decentralized Platforms Hashtags: #Bastion #BlockchainIssues #Pitcoin #CryptoNodes #Decentralization --- This structure makes the article readable and engaging while addressing the main concerns for the audience interested in blockchain-based platforms like Bastion.

The harsh reality of the Yeltsin era in Russia, which divided the nation into a few wealthy elites and many impoverished citizens, inspired the creation of *Outskirts* by Pyotr Lutsik—a gripping, symbolic epic about a violent peasant uprising. Set in an isolated village in the Urals, men march to Moscow to restore their sense of justice through brutal means, burning the city in a symbolic act of revolt. The film’s stark, unapologetic realism makes even Hitchcock's thrillers seem lighthearted in comparison. *Outskirts* was unofficially banned in Russia due to its potential to incite social unrest, reflecting the enduring tension in Russia’s post-capitalist society. ### Filmography: - **Outskirts (Окраина)** (1998), directed by Pyotr Lutsik ### Hashtags: #Outskirts #RussianThriller #RussianReality #PeasantRevolt #SymbolismInCinema #LutsikFilm #YeltsinEra #BannedCinema #RussianFilms #ThrillerMovie #CinematicMasterpiece #SocialCommentary #RussianHistory #PoliticalThriller #RussianCinema

в обход санкций, может появиться новое обвинение. А фигурантов уже сейчас «пугают» возбуждением статьи об участии в ОПГ. По данным собеседника, именно под страхом 210 статьи УК РФ ключевые соучастники Тимура Иванова и его доверенного лица, директора ООО «Оборонлогистика» Антона Филатова сдали все коррупционные и откровенно мошеннические схемы с потрохами. Ведь проворачивали такие масштабные аферы не только те, с кем сейчас работают следователи, и не только сбежавшие банкиры и номиналы. Так, в ближайшее время для участия в следственных действиях может быть приглашена бывший зам Тимура Иванова по «Оборонстрою» экс-руководитель скандально известного «Оборонсервиса» Лариса Левина. Она была посвящена во все тонкости и лично общалась с бывшим председателем правления «Интеркоммерца» Александром Бугаевским, а также тогдашним главой латвийского банка «Rietumu» Романом Бычковичем, который подыскал гонконгскую фирму для сделки. В компании с ней на допрос отправится Евгений Гудзенчук из ОАО «Зарубежводстрой», которое получало тот самый кредит в «Интеркоммерце» на корабли. Напомним, 25 % от этих денег благополучно распилили между собой участники схемы, а долг покрывали ценными бумагами «Оборонстроя», с легкой руки Ларисы Левиной и Тимура Иванова. Со стороны банка по-настоящему (председатель правления «Интеркоммерца» Александр Бугаевский и глава кредитного департамента Алексей Резван покинули РФ) в «зоне риска» завсегдатая постов ВЧК-ОГПУ экс-советница сбежавшего главы банка Елена Клишина. Она не только лично участвовала во всех схемах, но и осталась прикрывать опальных коллег и партнёров, подчистив в банке всю историю сделок. Речь, в том числе, о данных на номинала по фамилии Мамонтов, через которого которого Антон Филатов (по сути, Тимур Иванов) получил флешку удаленного доступа фирмой, через которую «растворили» миллиарды рублей. https://t.me/vchkogpu/47835

This strategy is based on the idea of buying and selling three different cryptocurrencies within the same market or exchange to return to the original currency, but with more coins due to the difference in rates. How the arbitrage triangle works: 1. **Purchase of cryptocurrency A for the base currency** (for example, buying BTC for USDT). 2. Exchange cryptocurrency A for cryptocurrency B** (for example, BTC for ETH). 3. exchange cryptocurrency B back to the base currency** (for example, ETH for USDT). If the prices of different pairs are set in such a way that the amount of the base currency increases after the cycle is completed, the trader makes a profit. The main risk lies in the rapid change in rates, which can “destroy” the arbitrage window before all transactions are completed. This method requires quick action, as arbitrage opportunities can disappear in seconds due to the high level of market automation.

cross-posted from: https://sopuli.xyz/post/13661974 > https://t.me/ukrbavovna/15275 > >

**Foreword:** The language we use to describe others often carries deep cultural and historical significance, shaping how we perceive groups, nations, or ideologies. In the ongoing conflict between Ukraine and Russia, the use of derogatory terms such as "Orcs," "Vatniks," "Katsaps," and "Swinosobaki" has gained prominence. These terms, far from being mere insults, offer a window into the collective Ukrainian understanding of Russia's aggression and the moral, cultural, and political implications of the war. Drawing upon both Tolkien's mythology and historical contexts, this piece explores how these labels encapsulate the perceived transformation of the Russian populace into aggressors and how they mirror the moral degradation observed by those affected by Russia’s actions. The nicknames carry layers of meaning that reflect not just anger but an attempt to conceptualize a nation that has embraced authoritarianism and violence, while also sparking debate about individual accountability within such a regime. **Hashtags:** #Ukraine #Russia #CulturalIdentity #LanguageInWar #Tolkien #RussiaUkraineWar #Vatniks #Orcs #Propaganda #HistoricalInsults #ModernConflict **Bibliography:** 1. Tolkien, J.R.R. *The Lord of the Rings*. George Allen & Unwin, 1954. 2. Orwell, George. *Politics and the English Language*. Horizon, 1946. 3. Snyder, Timothy. *The Road to Unfreedom: Russia, Europe, America*. Tim Duggan Books, 2018. 4. Applebaum, Anne. *Gulag: A History*. Doubleday, 2003. 5. Galeotti, Mark. *We Need to Talk About Putin: Why the West Gets Him Wrong*. Ebury Press, 2019. 6. Volodymyr Zelenskyy’s speeches during Russia’s invasion of Ukraine (2022-2024), available at official Ukrainian government channels. 7. Ukrainian National Memory Institute publications on Russian aggression and occupation policies in Ukraine. This adaptation offers the American audience a broader context by linking modern cultural discourse with deeper historical roots and universal themes of oppression and resistance. Ostap Ukrainets philologist, writer Those who use this term most likely refer to Tolkien and his orcs. This cultural phenomenon is interesting, because Tolkien's orcs were once elves who were captured and tortured until they lost their human form. They hate and fear the power that created them, Sauron, but they know no other emotions, so their aggression is directed at all living things. This term conveys the meanings we see in modern Russia. The problem is that it seems to remove some of the blame from the Russians, as in the “Putin is the only one to blame” argument. Calling them orcs does not exhaust all the problematic aspects of relations with “ordinary Russians.” It may also seem like an excuse for their actions, but most people do not analyze this term that deeply. Therefore, it is logical to call Russians monsters, which corresponds to their crimes. The name “pig dogs” comes from the German “Schweinhunden,” an insult associated with unclean creatures. A pig is considered a dirty animal, and a dog is considered one that eats its own excrement. The insult is ancient, but it has stuck with Russians today, even though we use it as if we invented it ourselves. “Vatnik” is associated with the Gulag and labor camps where people worked in freezing temperatures. After 2014, it became the image of a person who values totalitarian culture above all else. Vatniks aggressively try to drag others into their mud and do not accept rational arguments. The word “katsap” comes from the Turkic “kasap”, which means “butcher”. Its semantics became relevant again during the war. “Katsap” most aptly describes Russians who commit crimes in the occupied territories, such as the ‘Mariupol butcher’ Mizintsev. “Moskal” meant a soldier of the Russian army. We have a rich tradition of using this word, which is associated with rudeness. In our phraseology, there is a saying “swears like a Muscovite”. Therefore, if you have to choose, Muscovites and Muscovites are the most appropriate terms. The term “Kraut” is from the Second World War, when the name became a general designation for a German soldier. Similarly, Russians use “Nikolai” for Ukrainians. Accordingly, for Russians, “Vanka” is a way to dismissively reduce a large army to a single image, an unknown soldier who dies on Ukrainian soil. Остап Українець філолог, письменник Ті, хто вживає цей термін, найімовірніше, відсилають до Толкіна та його орків. Цей культурний феномен цікавий, адже орки у Толкіна колись були ельфами, яких захопили і катували, доки вони не втратили людську подобу. Вони ненавидять і бояться сили, що їх створила, — Саурона, але не знають інших емоцій, тому їхня агресія спрямована на все живе. Цей термін передає значення, які ми бачимо в сучасній Росії. Проблема в тому, що таким чином ніби знімається частина провини з росіян, як у аргументі «винен лише Путін». Називання орками не вичерпує всіх проблемних аспектів стосунків з «звичайними росіянами». Це також може здаватися виправданням їхніх дій, але більшість людей не аналізує цей термін так глибоко. Тому називати росіян потворами, які відповідають їхнім злочинам, — логічно. Назва «свинособаки» походить із німецького «Schweinhunden», образа, що асоціюється з нечистими істотами. Свиня вважається брудною твариною, а собака — тим, хто їсть власні екскременти. Образа давня, але закріпилась за росіянами сьогодні, хоча ми вживаємо її так, ніби самі її вигадали. «Ватник» асоціюється з ГУЛАГом і трудовими таборами, де люди працювали в морози. Після 2014 року це стало образом людини, якій тоталітарна культура цінніша за все інше. Ватники агресивно намагаються затягнути інших у своє багно і не сприймають раціональні аргументи. Слово «кацап» походить від тюркського «касап», що означає «різник». Його семантика стала знову актуальною під час війни. «Кацап» найвлучніше описує росіян, які чинять злочини на окупованих територіях, як-от «маріупольський м’ясник» Мізінцев. «Москаль» означав солдата російської армії. У нас є багата традиція вживання цього слова, що асоціюється з грубістю. У фразеології є приказка «лається як москаль». Тому, коли обирати, москалі та московити — найвдаліші терміни. Термін «Фріц» — це з Другої світової, коли ім’я стало загальним позначенням німецького солдата. Подібно, росіяни використовують «Мыкола» для українців. Відповідно, «Ванька» для росіян — це спосіб зневажливо звести велике військо до одного образу, невідомого солдата, який гине на українській землі.

The digital space in Russia is undergoing rapid changes, especially after YouTube's audience dropped by 5 million users over the past year. The shift from global video hosting platforms like YouTube to local alternatives such as Telegram, VK Video, and Rutube signals significant structural changes in user behavior. #### Main Reasons for YouTube’s Decline Key factors include: - YouTube restrictions and performance issues in Russia. - Growing popularity of local video platforms with better content adaptation. #### Emergence of Local Leaders Telegram, VK, and Rutube have taken advantage of YouTube's challenges and emerged as dominant players. Their recommendation systems and localized content have significantly improved user experiences. #### Forecast Further decline in YouTube’s popularity is expected, with local platforms solidifying their presence amidst political and economic pressures. --- ### Bibliography: 1. **Mediascope Report**: “Аудитория YouTube снизилась на 5 млн человек за год” - Mediascope, 2024. 2. **Telegram Growth Analysis**: Comparative Analysis of Social Media Usage in Russia, 2023. 3. **VK Video and Rutube Developments**: The rise of local media platforms in Russia, 2024. --- ### Hashtags: #YouTubeDecline #MediaAnalysis #VKVideo #Rutube #TelegramGrowth #RussiaMedia #DigitalTransformation #ContentPlatforms The article on Habr discusses the decline in YouTube's audience in Russia, which decreased by 5 million users in one year, dropping to 47 million. In contrast, platforms like Telegram and VK saw significant growth, largely due to improved content delivery and recommendation systems. The shift away from YouTube is attributed to performance issues in Russia, leading users to alternatives like VK Video and Rutube. Experts predict that YouTube's popularity in Russia will continue to decline. For more details, you can view the full article [here](https://habr.com/ru/news/849024/). ### Support for Media Industry Analytical Forecasting Project We invite you to support our independent, volunteer-driven research project focused on analytical forecasting in the media industry. Contributions can be made through donations or by sharing this initiative to inform interested parties. Your support will help us maintain the private and unbiased nature of our study, ensuring it serves the community effectively. Thank you for your interest and support! XMR Donate! 89CeaYmwx19GLyxzAYrCprBS5sFBfejHF696UK42RC7XYffdBqN8VTUQr9PkWbGYLLNTnZCEGwsjcaXgeEfY8YkN7FvEuQa https://matrix.to/#/!sXgHSctyNiDduGJcMi:matrix.org/$ICOT9SN8JO-kmsghnOouS9hl5j7bl3KBlG_1IcczqrA?via=matrix.org

cross-posted from: https://lemmy.dbzer0.com/post/5911320 > # The complete guide to building your personal self hosted server for streaming and ad-blocking. > > *Captain's note: This `OC` [was originally posted in reddit](https://www.reddit.com/r/Piracy/comments/pqsomd/the_complete_guide_to_building_your_personal_self/) but its quality makes me wants to ensure a copy survices in lemmy as well.* > > --- > > We will setup the following applications in this guide: > > * **Docker** > * **AdguardHome** \- Adblocker for all your devices > * **Jellyfin/Plex** \- For watching the content you download > * **Qbittorrent** \- Torrent downloader > * **Jackett** \- Torrent indexers provider > * **Flaresolverr** \- For auto solving captcha in some of the indexers > * **Sonarr** \- \*arr service for automatically downloading TV shows > * **Radarr** \- \*arr service for movies > * **Readarr** \- \*arr service for (audio)books > * **lidarr** \- \*arr service for music > * **Bazarr** \- Automatically downloads subtitles for Sonarr and Radarr > * **Ombi/Overseer** \- For requesting movies and tv shows through Sonarr and Radarr > * **Heimdall** \- Dashboard for all the services so you don't need to remember all the ports > > Once you are done, your dashboard will look something like this. > > > > [Heimdall Dashboard](https://lemmy.dbzer0.com/pictrs/image/779256bf-4eae-48fa-a942-c960a3f556dc.png) > > I started building my setup after reading this guide [https://www.reddit.com/r/Piracy/comments/ma1hlm/the\_complete\_guide\_to\_building\_your\_own\_personal/](https://www.reddit.com/r/Piracy/comments/ma1hlm/the_complete_guide_to_building_your_own_personal/). > > ## Hardware > > You don't need powerful hardware to set this up. I use a decade old computer, with the following hardware. Raspberry pi works fine. > > > > [Hardware](https://lemmy.dbzer0.com/pictrs/image/07685cac-36d7-4270-b3a7-c156e232829c.png) > > ## Operating system > > I will be using **Ubuntu** **server** in this guide. You can select whatever linux distro you prefer. > > Download ubuntu server from [https://ubuntu.com/download/server](https://ubuntu.com/download/server). Create a bootable USB drive using [rufus](https://rufus.ie/en/) or any other software(I prefer [ventoy](https://www.ventoy.net/en/index.html)). Plug the usb on your computer, and select the usb drive from the boot menu and install ubuntu server. Follow the steps to install and configure ubuntu, and make sure to check "**Install OpenSSH server**". Don't install docker during the setup as the snap version is installed. > > Once installation finishes you can now reboot and connect to your machine remotely using ssh. > > ssh username@server-ip > # username you selected during installation > # Type ip a to find out the ip address of your server. Will be present against device like **enp4s0** prefixed with 192.168. > > ## Create the directories for audiobooks, books, movies, music and tv. > > I keep all my media at \~/server/media. If you will be using multiple drives you can look up how to mount drives. > > We will be using [hardlinks](https://trash-guides.info/Hardlinks/Hardlinks-and-Instant-Moves/) so once the torrents are downloaded they are linked to media directory as well as torrents directory without using double storage space. Read up the [trash-guides](https://trash-guides.info/Hardlinks/Hardlinks-and-Instant-Moves/) to have a better understanding. > > mkdir ~/server > mkdir ~/server/media # Media directory > mkdir ~/server/torrents # Torrents > > # Creating the directories for torrents > cd ~/server/torrents > mkdir audiobooks books incomplete movies music tv > > cd ~/server/media > mkdir audiobooks books movies music tv > > ## Installing docker and docker-compose > > **Docker** [https://docs.docker.com/engine/install/ubuntu/](https://docs.docker.com/engine/install/ubuntu/) > > # install packages to allow apt to use a repository over HTTPS > sudo apt-get update > sudo apt-get install \ > apt-transport-https \ > ca-certificates \ > curl \ > gnupg \ > lsb-release > # Add Docker’s official GPG key: > curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg --dearmor -o /usr/share/keyrings/docker-archive-keyring.gpg > # Setup the repository > echo \ > "deb [arch=amd64 signed-by=/usr/share/keyrings/docker-archive-keyring.gpg] https://download.docker.com/linux/ubuntu \ > $(lsb_release -cs) stable" | sudo tee /etc/apt/sources.list.d/docker.list > /dev/null > # Install Docker Engine > sudo apt-get update > sudo apt-get install docker-ce docker-ce-cli containerd.io > # Add user to the docker group to run docker commands without requiring root > sudo usermod -aG docker $(whoami) > > >Sign out by typing exit in the console and then ssh back in > > **Docker compose** [https://docs.docker.com/compose/install/](https://docs.docker.com/compose/install/) > > # Download the current stable release of Docker Compose > sudo curl -L "https://github.com/docker/compose/releases/download/1.29.2/docker-compose-$(uname -s)-$(uname -m)" -o /usr/local/bin/docker-compose > # Apply executable permissions to the binary > sudo chmod +x /usr/local/bin/docker-compose > > ## Creating the compose file for Adguard home > > First setup Adguard home in a new compose file. > > Docker compose uses a yml file. All of the files contain version and services object. > > Create a directory for keeping the compose files. > > mkdir ~/server/compose > mkdir ~/server/compose/adguard-home > vi ~/server/compose/adguard-home/docker-compose.yml > > Save the following content to the docker-compose.yml file. You can see [here](https://hub.docker.com/r/adguard/adguardhome) what each port does. > > version: '3.3' > services: > run: > container_name: adguardhome > restart: unless-stopped > volumes: > - '/home/${USER}/server/configs/adguardhome/workdir:/opt/adguardhome/work' > - '/home/${USER}/server/configs/adguardhome/confdir:/opt/adguardhome/conf' > ports: > - '53:53/tcp' > - '53:53/udp' > - '67:67/udp' > - '68:68/udp' > - '68:68/tcp' > - '80:80/tcp' > - '443:443/tcp' > - '443:443/udp' > - '3000:3000/tcp' > image: adguard/adguardhome > > Save the file and start the container using the following command. > > docker-compose up -d > > Open up the Adguard home setup on `YOUR_SERVER_IP:3000`. > > Enable the default filter list from filters→DNS blocklist. You can then add custom filters. > > [Filters](https://lemmy.dbzer0.com/pictrs/image/57e11e55-08b0-4b11-98e6-2f3b8d14be86.png) > > ## Creating the compose file for media-server > > ## Jackett > > Jackett is where you define all your torrent indexers. All the \*arr apps use the tornzab feed provided by jackett to search torrents. > > There is now an \*arr app called prowlarr that is meant to be the replacement for jackett. But the flaresolverr(used for auto solving captchas) support was added very recently and doesn't work that well as compared to jackett, so I am still sticking with jackett for meantime. You can instead use prowlarr if none of your indexers use captcha. > > jackett: > container_name: jackett > image: linuxserver/jackett > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > volumes: > - '/home/${USER}/server/configs/jackett:/config' > - '/home/${USER}/server/torrents:/downloads' > ports: > - '9117:9117' > restart: unless-stopped > prowlarr: > container_name: prowlarr > image: 'hotio/prowlarr:testing' > ports: > - '9696:9696' > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > volumes: > - '/home/${USER}/server/configs/prowlarr:/config' > restart: unless-stopped > > ## Sonarr - TV > > Sonarr is a TV show scheduling and searching download program. It will take a list of shows you enjoy, search via Jackett, and add them to the qbittorrent downloads queue. > > sonarr: > container_name: sonarr > image: linuxserver/sonarr > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > ports: > - '8989:8989' > volumes: > - '/home/${USER}/server/configs/sonarr:/config' > - '/home/${USER}/server:/data' > restart: unless-stopped > > ## Radarr - Movies > > Sonarr but for movies. > > radarr: > container_name: radarr > image: linuxserver/radarr > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > ports: > - '7878:7878' > volumes: > - '/home/${USER}/server/configs/radarr:/config' > - '/home/${USER}/server:/data' > restart: unless-stopped > > ## Lidarr - Music > > lidarr: > container_name: lidarr > image: ghcr.io/linuxserver/lidarr > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > volumes: > - '/home/${USER}/server/configs/liadarr:/config' > - '/home/${USER}/server:/data' > ports: > - '8686:8686' > restart: unless-stopped > > ## Readarr - Books and AudioBooks > > # Notice the different port for the audiobook container > readarr: > container_name: readarr > image: 'hotio/readarr:nightly' > ports: > - '8787:8787' > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > volumes: > - '/home/${USER}/server/configs/readarr:/config' > - '/home/${USER}/server:/data' > restart: unless-stopped > > readarr-audio-books: > container_name: readarr-audio-books > image: 'hotio/readarr:nightly' > ports: > - '8786:8787' > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > volumes: > - '/home/${USER}/server/configs/readarr-audio-books:/config' > - '/home/${USER}/server:/data' > restart: unless-stopped > > ## Bazarr - Subtitles > > bazarr: > container_name: bazarr > image: ghcr.io/linuxserver/bazarr > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > volumes: > - '/home/${USER}/server/configs/bazarr:/config' > - '/home/${USER}/server:/data' > ports: > - '6767:6767' > restart: unless-stopped > > ## Jellyfin > > I personally only use jellyfin because it's completely free. I still have plex installed because overseerr which is used to request movies and tv shows require plex. But that's the only role plex has in my setup. > > I will talk about the devices section later on. > > For the media volume you only need to provide access to the `/data/media` directory instead of `/data` as jellyfin doesn't need to know about the torrents. > > jellyfin: > container_name: jellyfin > image: ghcr.io/linuxserver/jellyfin > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > ports: > - '8096:8096' > devices: > - '/dev/dri/renderD128:/dev/dri/renderD128' > - '/dev/dri/card0:/dev/dri/card0' > volumes: > - '/home/${USER}/server/configs/jellyfin:/config' > - '/home/${USER}/server/media:/data/media' > restart: unless-stopped > > plex: > container_name: plex > image: ghcr.io/linuxserver/plex > ports: > - '32400:32400' > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > - VERSION=docker > volumes: > - '/home/${USER}/server/configs/plex:/config' > - '/home/${USER}/server/media:/data/media' > devices: > - '/dev/dri/renderD128:/dev/dri/renderD128' > - '/dev/dri/card0:/dev/dri/card0' > restart: unless-stopped > > ## Overseer/Ombi - Requesting Movies and TV shows > > I use both. You can use ombi only if you don't plan to install plex. > > ombi: > container_name: ombi > image: ghcr.io/linuxserver/ombi > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > volumes: > - '/home/${USER}/server/configs/ombi:/config' > ports: > - '3579:3579' > restart: unless-stopped > > overseerr: > container_name: overseerr > image: ghcr.io/linuxserver/overseerr > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > volumes: > - '/home/${USER}/server/configs/overseerr:/config' > ports: > - '5055:5055' > restart: unless-stopped > > ## Qbittorrent - Torrent downloader > > I use [qflood](https://hotio.dev/containers/qflood/) container. Flood provides a nice UI and this image automatically manages the connection between qbittorrent and flood. > > Qbittorrent only needs access to torrent directory, and not the complete data directory. > > qflood: > container_name: qflood > image: hotio/qflood > ports: > - "8080:8080" > - "3005:3000" > environment: > - PUID=1000 > - PGID=1000 > - UMASK=002 > - TZ=Asia/Kolkata > - FLOOD_AUTH=false > volumes: > - '/home/${USER}/server/configs/qflood:/config' > - '/home/${USER}/server/torrents:/data/torrents' > restart: unless-stopped > > ## Heimdall - Dashboard > > There are multiple dashboard applications but I use Heimdall. > > heimdall: > container_name: heimdall > image: ghcr.io/linuxserver/heimdall > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > volumes: > - '/home/${USER}/server/configs/heimdall:/config' > ports: > - 8090:80 > restart: unless-stopped > > ## Flaresolverr - Solves cloudflare captcha > > If your indexers use captcha, you will need flaresolverr for them. > > flaresolverr: > container_name: flaresolverr > image: 'ghcr.io/flaresolverr/flaresolverr:latest' > ports: > - '8191:8191' > environment: > - PUID=1000 > - PGID=1000 > - TZ=Asia/Kolkata > restart: unless-stopped > > ## Transcoding > > As I mentioned in the jellyfin section there is a section in the conmpose file as "devices". It is used for [transcoding](https://en.wikipedia.org/wiki/Transcoding). If you don't include that section, whenever transcoding happens it will only use CPU. In order to utilise your gpu the devices must be passed on to the container. > > [https://jellyfin.org/docs/general/administration/hardware-acceleration.html](https://jellyfin.org/docs/general/administration/hardware-acceleration.html) Read up this guide to setup hardware acceleration for your gpu. > > Generally, the devices are same for intel gpu transcoding. > > devices: > - '/dev/dri/renderD128:/dev/dri/renderD128' > - '/dev/dri/card0:/dev/dri/card0' > > To monitor the gpu usage install `intel-gpu-tools` > > sudo apt install intel-gpu-tools > > Now, create a compose file for media server. > > mkdir ~/server/compose/media-server > vi ~/server/compose/media-server/docker-compose.yml > > And copy all the containers you want to use under **services**. Remember to add the **version** string just like adguard home compose file. > > ## Configuring the docker stack > > Start the containers using the same command we used to start the adguard home container. > > docker-compose up -d > > ## Jackett > > Navigate to `YOUR_SERVER_IP:9117` > > Add a few indexers to jackett using the "add indexer" button. You can see the indexers I use in the image below. > > > > [Indexers](https://lemmy.dbzer0.com/pictrs/image/6690e52f-a843-4551-ad66-04c2b34b889e.png) > > ## Qbittorrent > > Navigate to `YOUR_SERVER_IP:8080` > > The default username is `admin` and password `adminadmin`. You can change the user and password by going to `Tools → Options → WebUI` > > Change "Default Save Path" in WebUI section to `/data/torrents/` and "Keep incomplete torrents in" to `/data/torrents/incomplete/` > > Create categories by right clicking on sidebar under category. Type category as `TV` and path as `tv`. Path needs to be same as the folder you created to store your media. Similarly for movies type `Movies` as category and path as `movies`. This will enable to automatically move the media to its correct folder. > > ## Sonarr > > Navigate to `YOUR_SERVER_IP:8989` > > * Under "Download Clients" add qbittorrent. Enter the host as `YOUR_SERVER_IP` port as `**8080`,\*\* and the username and password you used for qbittorrent. In category type `TV` (or whatever you selected as **category** **name**(not path) on qbittorent). Test the connection and then save. > * Under indexers, for each indexer you added in Jackett > * Click on add button > * Select Torzab > * Copy the tornzab feed for the indexer from jackett > * Copy the api key from jackett > * Select the categories you want > * Test and save > * Under general, define the root folder as `/data/media/tv` > > >Repeat this process for Radarr, Lidarr and readarr. > > Use `/data/media/movies` as root for Radarr and so on. > > >The setup for ombi/overseerr is super simple. Just hit the url and follow the on screen instructions. > > ## Bazarr > > Navigate to `YOUR_SERVER_IP:6767` > > Go to settings and then sonarr. Enter the host as `YOUR_SERVER_IP` port as `8989`. Copy the api key from sonarr settings→general. > > Similarly for radarr, enter the host as `YOUR_SERVER_IP` port as `7878`. Copy the api key from radarr settings→general. > > ## Jellyfin > > Go to `YOUR_SERVER_IP:8096` > > * Add all the libraries by selecting content type and then giving a name for that library. Select the particular library location from `/data/media`. Repeat this for movies, tv, music, books and audiobooks. > * Go to dashboard→playback, and enable transcoding by selecting as `VAAPI` and enter the device as `/dev/dri/renderD128` > > Monitor GPU usage while playing content using > > sudo intel_gpu_top > > ## Heimdall > > Navigate to `YOUR_SERVER_IP:8090` > > Setup all the services you use so you don't need to remember the ports like I showed in the first screenshot. > > ## Updating docker images > > With docker compose updates are very easy. > > * Navigate to the compose file directory `~/server/compose/media-server`. > * Then `docker-compose pull` to download the latest images. > * And finally `docker-compose up -d` to use the latest images. > * Remove old images by `docker system prune -a` > > ## What's next > > * You can setup VPN if torrents are blocked by your ISP/Country. I wanted to keep this guide simple and I don't use VPN for my server, so I have left out the VPN part. > * You can read about port forwarding to access your server over the internet. >

Пейджеры, использованные для атаки на членов движения «Хезболла», были сконструированы израильской разведкой «Моссад» таким образом, что при нажатии кнопок сразу двумя руками происходил взрыв, пишет Washington Post. Операцию по внедрению заминированных пейджеров израильская разведка вела с 2015 года. В состав конструкции входил крупный аккумулятор, замаскированное взрывчатое вещество, а также устройство контроля сообщений. Подробнее: Пейджеры, поступившие «Хезболле» под брендом Apollo, были устроены так, что взрывчатое вещество невозможно было найти даже при полной разборке устройства. Как уточняют источники, тайваньский бренд Apollo нужен был для прикрытия, а в самой компании не знали, что от их лица отправляли предложения «Хезболле». Взрывчатое вещество было еще более мощным, а конструкция была устроена таким образом, что для чтения защищенных сообщений нужно было взять пейджер обеими руками, так что после взрыва владелец устройства получал максимальный урон.

Его дочь Анастасия училась на дорогих летних курсах (https://t.me/Ateobreaking/130123) в Лондоне, а также посещала программы в Швейцарии, где цены на обучение доходят до 9,4 тыс. долларов. Сам Королев в санкционных списках указан с ошибками — разница в дате рождения и неправильная транслитерация. А чем воронежские школы не угодили детям чекистов?

**Опис**: Метод інформаційних пасток — це техніка, яка використовується для виявлення несанкціонованого моніторингу особистих даних або діяльності в інтернеті. Суть методу полягає у створенні умовної ситуації, де розміщується контрольована та закрита інформація, доступ до якої можливий лише для обмеженого кола осіб. Якщо спостерігачі намагаються отримати цю інформацію або реагують на неї, це дозволяє довести факт незаконного стеження. Основним етапом цієї техніки є фіксація реакцій та зібраних доказів, що пізніше можуть бути використані для подальших юридичних чи публічних дій. **Історія виникнення**: Ідея використання "пасток" для викриття спостерігачів виникла ще задовго до цифрової епохи, коли в різних сферах, включаючи військову та розвідувальну діяльність, застосовували контрольовані витоки інформації для виявлення шпигунів. У цифровому середовищі цей підхід набув нового значення, особливо в контексті приватності даних та інформаційної безпеки. Раннє використання таких методів можна було спостерігати в розвідувальних операціях спецслужб, коли за допомогою навмисних витоків секретної інформації визначали шпигунські мережі. З розвитком інтернету методи інформаційних пасток адаптувалися для виявлення кіберстеження та злому, зокрема для фіксації несанкціонованого доступу до електронної пошти, соціальних мереж чи внутрішніх корпоративних систем. В сучасному світі, де технології все глибше проникають у наше життя, питання цифрової безпеки стає особливо актуальним. Один із способів виявити спостереження за собою — це використання методики "пасток", яка дозволяє викрити тих, хто незаконно стежить за вашими діями в мережі. Ця техніка полягає в створенні умовної ситуації, коли потенційні спостерігачі виявляють себе через реакцію на інформацію, до якої вони не мали б доступу. Дана методика є ефективним інструментом для фіксації доказів прихованого спостереження та демонстрації їх широкому загалу. Це повідомлення пояснює, як показати, що за командою спостерігають недоброзичливці, і при цьому вони не здатні нічого зробити, окрім як підглядати. Ось переклад на простішу мову: 1. **Реєстрація**. Зареєструйтесь у новій соцмережі. 2. **Компромат**. Напишіть компромат на тих, кого викрили раніше, але не публікуйте ці матеріали на новій сторінці. 3. **Очікування реакції**. Не викладайте докази у відкритий доступ. Зачекайте, доки ті, хто стежить, зреагують на те, що ви не публікували ніде. Це дасть зрозуміти, що вони дійсно підглядають, адже доступ до сторінки мають тільки вони. 4. **Фіксація**. Зафіксуйте їх реакцію: скріншоти, фото, відео. 5. **Публікація доказів**. Опублікуйте всі зібрані докази пізніше, після того як переконаєтесь, що за вами стежили. 6. **Реклама сторінки**. Розкажіть людям про цю сторінку, щоб показати, що маєте реальні докази, а не просто слова чи авторитетні заяви. Суть у тому, що людям потрібні докази, а не просто слова. Ні, така методика не є новою. Вона базується на класичних прийомах провокації та збору доказів шляхом створення «пасток» для тих, хто незаконно стежить або підглядає. Цей підхід часто використовується в різних контекстах — від розслідувань до інформаційних операцій. Суть методу полягає в тому, щоб опосередковано змусити супротивника виявити себе через реакцію на певні дії або інформацію, яка нібито не була загальнодоступною. Фактично, це своєрідний тест на проникнення, що дозволяє визначити, чи дійсно хтось стежить, використовуючи "приватну" інформацію, яка не повинна бути видимою для сторонніх. **Бібліографія**: 1. Schneier, B. (2015). *Data and Goliath: The Hidden Battles to Collect Your Data and Control Your World*. W.W. Norton & Company. 2. Anderson, R. (2020). *Security Engineering: A Guide to Building Dependable Distributed Systems*. John Wiley & Sons. 3. Solove, D. J. (2004). *The Digital Person: Technology and Privacy in the Information Age*. NYU Press. 4. Schneier, B. (2000). *Secrets and Lies: Digital Security in a Networked World*. John Wiley & Sons. **Посилання**: 1. Schneier on Security — www.schneier.com 2. International Association of Privacy Professionals (IAPP) — www.iapp.org 3. Electronic Frontier Foundation (EFF) — www.eff.org 4. Open Rights Group — www.openrightsgroup.org **Гештеги**: #CyberSecurity #DataPrivacy #InformationSecurity #DigitalSurveillance #CyberAwareness #DigitalRights #SecurityEngineering #PrivacyProtection #OnlineSecurity **Прецеденти**: 1. **Операція "Грім" (Operation Grimbot)**: Ця кібероперація була проведена в середині 2010-х років однією з європейських розвідувальних служб для виявлення внутрішніх шпигунів, які передавали конфіденційну інформацію третім сторонам. Використання методу контрольованих "пасток" дозволило встановити, хто мав доступ до інформації, що спровокувала витоки даних. Спеціальні документи з фальшивими даними були навмисно розіслані обмеженому колу осіб, що дозволило виявити винних через їхню реакцію та подальші дії. 2. **Судова справа "United States v. Timothy McVeigh"**: У ході розслідування терористичної атаки в Оклахомі (1995) правоохоронні органи використовували методи "інформаційних пасток", розміщуючи підозрілі документи та спостерігаючи за реакціями підозрюваних у плануванні нових злочинів. Хоча цей випадок пов’язаний з фізичним спостереженням, подібні техніки застосовувались і в інтернет-просторі. 3. **Справа про витоки інформації у WikiLeaks**: У справі щодо витоку дипломатичних документів США, частково застосовували методи пасток для виявлення осіб, які передавали дані до WikiLeaks. Використовувалися фальшиві повідомлення з метою простежити реакцію і поведінку підозрюваних, що дозволило фіксувати їхню активність та пересування даних. Ці прецеденти демонструють, як методики контрольованих витоків інформації можуть ефективно застосовуватися для виявлення витоків та стеження як у фізичному, так і в цифровому світі.

**Заголовок:** **Прев'ю:** Поширилися чутки про смерть Дмитрія Буткіна, заступника засновника Telegram Павла Дурова, у Дубаї. Проте, офіційні джерела спростовують інформацію про існування такої особи в структурі компанії. Інцидент може бути частиною інтернет-мему, що циркулює в соціальних мережах. Що насправді стоїть за цією історією та чи є в ній правда? **Ключі:** смерть Дмитрія Буткіна, Павел Дуров, заступник Telegram, фейкові новини, смерть у Дубаї, інтернет-меми, чутки Telegram. На даний момент немає достовірної інформації, яка підтверджувала б смерть Дмитрія Буткіна, заступника Павла Дурова, у Дубаї. Крім того, ім'я "Дмитрій Буткін" не фігурує в офіційних повідомленнях від Telegram, і, за словами представників компанії, такої особи немає серед керівництва. Раніше з'являлися чутки про існування резервного плану на випадок затримання Павла Дурова, в якому згадувався Буткін, але це було спростовано як фейк та інтернет-мем. Жодних реальних підтверджень щодо його ролі чи існування в структурі Telegram не знайдено. Таким чином, історія про смерть Буткіна виглядає як частина дезінформації або ж черговий фейк, пов'язаний з інтернет-мемами, які циркулюють у соціальних мережах і деяких медіа【8†source】【9†source】. **Бібліографія:** 1. **"Задержание Дурова: Telegram опровергает слухи о резервном плане"** — на сайті *Ryb.ru* розглядаються чутки про можливі дії в разі затримання Павла Дурова та спростування інформації про Дмитрія Буткіна в керівництві Telegram【8†source】. 2. **"Павел Дуров арестован: что будет с Telegram"** — на сайті *StarHit* представлена інформація про можливі сценарії розвитку подій в разі арешту Дурова та згадка про інші фейкові чутки, зокрема про Буткіна【9†source】. 3. **"Что будет с Telegram и почему арест Павла Дурова может изменить всё"** — на сайті *Newia.ru* обговорюються наслідки можливого арешту Дурова та відсутність офіційних згадок про Дмитрія Буткіна【10†source】. **Трастові лінки:** 1. [Ryb.ru: Telegram і фейк про резервний план](8) 2. [StarHit: Арешт Дурова і чутки про Telegram](9) 3. [Newia.ru: Що чекає на Telegram після арешту](10) **Гештеги:** #Telegram #ПавелДуров #ДмитрийБуткин #ФейковіНовини #Дубай #ІнтернетМеми #Смерть #Чутки #СоціальніМережі #БезпекаTelegram

According to reports, in late September 2024, Israel carried out an air strike on Beirut aimed at eliminating Nasrallah while Netanyahu was speaking at the UN. This was part of a “sabotage plan” intended to mislead Nasrallah and create the impression that Israel was not planning major military action during Netanyahu's trip to New York. The strikes were likely carried out using American 2,000-pound BLU-109 bombs, which caused widespread destruction in the southern suburbs of Beirut. Along with Nasrallah, several other high-ranking members of Hezbollah and the Iranian Revolutionary Guard were killed. Iran's reaction was immediate - the country appealed to the UN Security Council, warning of a possible regional catastrophe due to Israel's actions. These developments have raised serious concerns about the possibility of an Israeli ground invasion of Lebanon, and Hezbollah has already declared its readiness for confrontation【8†source】【9†source】. ### Hashtags: #Hezbollah #Nasrallah #Israel #Netanyahu #MiddleEastConflict #UN #Lebanon ### Bibliography: - Democracy Now, “Israel Kills Hezbollah Leader Hassan Nasrallah; Netanyahu Addresses U.N.” [8] - Business Insider, “Netanyahu Used UN Visit to ‘Trick’ Hezbollah Chief Nasrallah: Report” [9]. SURS :: https://bit.ly/3Bly5WA

### Title: ### Introduction: In today's digital landscape, cybersecurity has become one of the most critical concerns as emerging technologies offer both great opportunities and new threats. Artificial intelligence (AI), developed to enhance our lives, is increasingly manipulated by malicious actors. Post-quantum encryption promises a revolution in data security, yet there are still significant challenges ahead. Additionally, decentralized financial platforms (DeFi) face new cyberattacks due to security weaknesses. This article highlights several key developments and trends in cybersecurity that are crucial for the future of the digital world. ### Keywords: - Cybersecurity - Artificial Intelligence - Cryptocurrency Theft - Post-Quantum Encryption - DeFi Vulnerabilities - Cryptography - Quantum Security - Blockchain - Decentralized Finance ### Назва: **Кібербезпека в епоху інновацій: Штучний інтелект, постквантове шифрування та вразливості блокчейн-платформ** ### Вступ: У сучасному цифровому світі кібербезпека стає однією з найактуальніших тем, оскільки нові технології відкривають як великі можливості, так і нові загрози. Штучний інтелект, який розробляється для поліпшення нашого життя, стає об'єктом маніпуляцій зловмисників. Постквантове шифрування обіцяє революцію в безпеці даних, але перед цим залишається низка викликів. Також, децентралізовані фінансові платформи (DeFi) стикаються з новими кібератаками через слабкі місця в захисті. Ця стаття висвітлює кілька ключових подій та трендів у галузі кібербезпеки, які мають вирішальне значення для майбутнього цифрового світу. ### Ключі: - Кібербезпека - Штучний інтелект - Крадіжка криптовалют - Постквантове шифрування - Вразливості DeFi - Криптографія - Квантова безпека - Блокчейн - Децентралізовані фінанси ### Compact Thesis Summary: **ENGLISH** The cybersecurity landscape is evolving with new threats and breakthroughs. A notable case involves a Bitcoin-stealing AI translator, where malicious actors manipulated translation algorithms to siphon off cryptocurrencies. This raises concerns about the vulnerabilities of AI tools, especially those not designed with security in mind. Another key development is post-quantum encryption, a promising solution against future quantum computing threats, which could break current encryption standards. Leading organizations are researching quantum-resistant algorithms to secure sensitive data for the future. Additionally, cybercriminals continue to exploit security flaws in decentralized finance (DeFi) platforms, capitalizing on poor security implementations. These incidents highlight the critical need for robust cybersecurity measures in both traditional and blockchain-based systems. **UKRAINIAN** Ландшафт кібербезпеки швидко розвивається з появою нових загроз і проривів. Один із примітних кейсів стосується ІІ-перекладача, що краде біткоїни, де зловмисники маніпулювали алгоритмами перекладу для викрадення криптовалют. Це піднімає питання вразливостей ІІ-інструментів, особливо тих, що не розроблені з урахуванням безпеки. Ще одним важливим розвитком є постквантове шифрування, перспективне рішення проти загроз майбутніх квантових комп'ютерів, які можуть зламати існуючі стандарти шифрування. Провідні організації досліджують алгоритми, стійкі до квантових атак, щоб захистити конфіденційні дані. Крім того, кіберзлочинці продовжують використовувати вразливості платформ децентралізованих фінансів (DeFi), заробляючи на поганих реалізаціях безпеки. Ці інциденти підкреслюють критичну потребу в надійних заходах кібербезпеки як у традиційних, так і в блокчейн-системах. This summary emphasizes key cases and developments in the cybersecurity space. https://matrix.to/#/!vFghCaGskTTqrJizgo:matrix.org/$pdGKsyHijL687tED0W7oAGYyAaxYxUoxAF9QyeqkJOo?via=matrix.org&via=t2bot.io&via=integrations.ems.host ### Галузеві посилання, бібліографія: 1. **National Institute of Standards and Technology (NIST)** — Дослідження з постквантового шифрування. - [nist.gov](https://www.nist.gov) 2. **Forklog** — Джерело новин криптовалют і блокчейн технологій. - [forklog.com](https://forklog.com) 3. **SANS Institute** — Кібербезпека, дослідження загроз та тренінги. - [sans.org](https://www.sans.org) 4. **European Union Agency for Cybersecurity (ENISA)** — Звіти про кіберзагрози та шифрування. - [enisa.europa.eu](https://www.enisa.europa.eu) 5. **Krebs on Security** — Блог про безпеку, управління ризиками, та актуальні кіберзагрози. - [krebsonsecurity.com](https://krebsonsecurity.com) 6. **Blockchain Research Institute** — Дослідження в сфері криптовалют, блокчейнів та кібербезпеки. - [blockchainresearchinstitute.org](https://www.blockchainresearchinstitute.org) ### Гештеги: #Cybersecurity #AI #BitcoinSecurity #PostQuantum #Encryption #Blockchain #Kryptology #CyberThreats #AIHacking #QuantumResistant #DataProtection #TechNews #ITSecurity #CyberTrends ### Ключові слова: - Постквантове шифрування - Штучний інтелект і кібербезпека - Біткоїни та криптовалюти - Кіберзлочинність - Блокчейн технології - Атаки на криптовалютні гаманці - Захист даних

**Вступ** Жовта преса, неперевірені джерела і маніпулятивні блогери поширюють тривожні прогнози про обвал долара та гіперінфляцію. Але наскільки правдиві ці твердження? У цій статті ми розглянемо найпоширеніші помилки тих, хто сліпо довіряє подібним новинам. **Розбір фактів: обвал долара та інфляція** Поширена думка, що долар стрімко знецінюється через "безконтрольне друкування грошей". Однак, це спрощений і неточний погляд. У статті згадується, що Федеральна резервна система США надрукувала $3 трильйони у 2020 році, але ключовий момент упущено: ці гроші пішли на порятунок економіки під час пандемії. Хоча це мало тимчасовий вплив на інфляцію, контрольовані заходи стабілізували ситуацію. Насправді, інфляція у США в 2024 році коливалась на рівні 3–4%, що є стабільним показником порівняно з іншими економіками світу. **Біткоїн: новий "рятівник" чи модний тренд?** Стаття висловлює думку, що Біткоїн став "цифровим золотом" і зростає в ціні через свою обмежену емісію. Проте не враховано волатильність ринку криптовалют. У перші місяці 2024 року вартість Біткоїна впала на 30%, що є значним ризиком для тих, хто бачить у ньому "надійний актив". Хоча криптовалюта може бути привабливою для збереження активів, інвестиції в неї повинні бути добре зваженими. **Незалежність від центральних банків: перевага чи небезпека?** Однією з ключових тез є те, що Біткоїн децентралізований і незалежний від урядів, що нібито робить його більш захищеним. Проте важливо розуміти, що відсутність регуляції може призвести до зловживань і шахрайства. Крім того, децентралізовані валюти наразі не можуть забезпечити такого ж рівня фінансової стабільності, як традиційні валюти, підконтрольні центральним банкам. **Висновок** Не варто сліпо вірити неперевіреним новинам або думкам окремих блогерів. Інвестування вимагає ґрунтовного аналізу, а найкращим шляхом є перевірка інформації з надійних джерел. --- **Ключові слова**: Біткоїн, інфляція, фінансова стабільність, волатильність, ФРС США, децентралізація, інвестиції. **Гештеги**: #Bitcoin #USDInflation #CryptoRisks #FinancialAnalysis #EconomicStability #InvestmentMistakes #FactChecking #CurrencyCollapse #MarketVolatility #FiatCurrency #DigitalGold #USFed #CentralBank #WealthPreservation #DollarStability #CryptoMyths #GoldVsBitcoin #InflationControl #GlobalEconomy

Here’s a suggested description for English-language outlets covering the privet bot story, based on the investigative findings: --- **Russian Intelligence Recruiting via Telegram Bot for Espionage and Sabotage Operations in Europe** An investigation led by **OCCRP** (Organized Crime and Corruption Reporting Project) in collaboration with **Delfi**, **Paper Trail Media**, **ZDF**, and **Der Standard** has uncovered a disturbing trend: Russian intelligence agencies are using a Telegram bot called "privet bot" to recruit European residents sympathetic to pro-Russian causes for covert operations. These operations include espionage, sabotage, arson, and even assassinations. The recruitment efforts have been aggressively promoted via pro-Russian Telegram channels, including **Grey Zone**, linked to the **Wagner Group**, as well as other social media platforms such as VKontakte and even the gaming service Steam. The bot offers monetary rewards in cryptocurrency for completing missions such as spying on NATO military bases or damaging critical infrastructure in Europe. The investigation team posed as an Estonian recruit, receiving offers of up to $10,000 for "missions" such as sabotage and murder, illustrating how these covert operations are targeting civilians to disrupt European stability. **Source:** Meduza.io For further details, contact [OCCRP](https://www.occrp.org) or access the full investigation on their site. **Keywords:** #RussianEspionage #PrivetBot #OCCRP #WagnerGroup #NATO #Sabotage #EuropeanSecurity #Disinformation --- This description can be adapted depending on the specific angle an outlet might want to emphasize. Бібліографія: - **OCCRP (Organized Crime and Corruption Reporting Project)**: Міжнародний консорціум журналістів, що займається розслідуванням організованої злочинності і корупції. Розслідування про телеграм-акаунт privet bot підтверджено цим джерелом. - **Delfi**: Литовське видання, яке є частиною групи європейських ЗМІ, що брали участь у розслідуванні. - **ZDF**: Німецька громадська телерадіокомпанія, одна з головних учасників розслідування. - **Der Standard**: Австрійська газета, яка також брала участь у публікації результатів розслідування. Ключі: - Російські спецслужби, - Вербування через Telegram, - Проросійські агенти в Європі, - ЧВК Вагнера, - Спецоперації через соцмережі, - Телеграм-боти для шпигунства Гештеги: **#OCCRP #TelegramBot #RussianSpies #GreyZone #WagnerGroup #EuropeanSecurity #UkraineWar #PrivetBot #CyberWarfare #Disinformation #IntelligenceOperations #Espionage #NATO #RussiaUkraineConflict #CounterIntelligence #ProRussianPropaganda #SpyRecruitment #InfoOps #MilitarySabotage #CryptoPayment #EuropeSecurity** Вступна частина з інтегрованими гештегами: 🖲️ Російські спецслужби вербують жителів країн Європи з проросійськими поглядами для шпигунства, підпалів, диверсій і навіть вбивств у своїх країнах через телеграм-акаунт privet bot. Це зʼясував міжнародний консорціум журналістів #OCCRP і європейських видань #Delfi, #PaperTrailMedia, #ZDF, а також #DerStandard. Це зʼясував міжнародний консорціум журналістів OCCRP і європейських видань Delfi, Paper Trail Media, ZDF, а також Der Standard. Журналісти звернули увагу на privet bot, коли в липні 2024 року він поширив повідомлення про диверсії в Румунії. До поста було прикріплено відео пожеж у промислових будівлях, які, як стверджувалося, влаштували проросійські диверсанти. За останній рік обліковий запис privet bot щонайменше вісім разів рекламували в телеграм-каналі Grey Zone, пов’язаному з ЧВК Вагнера і має понад півмільйона підписників. Також реклама privet bot з’являлася в інших, не таких великих телеграм-каналах, фейсбуці, «ВКонтакте» і на ігровій платформі Steam. У всіх повідомленнях жителів країн Європи закликали приєднатися до боротьби із західними союзниками України. Автори розслідування відповіли на одне з оголошень privet bot під виглядом 26-річного естонця Валерія Іванова, який шукав підробітку. Журналісти придумали йому біографію — з подробицями про сім’ю, роботу та хобі — створили сторінку у «ВКонтакте» та підроблений скан посвідчення особи. Під час нетривалого діалогу співрозмовник Іванова попросив його підтвердити особу, поставив питання про військовий досвід і кримінальне минуле, а також про те, чи вміє він користуватися зброєю. Privet bot попросив Іванова підтвердити, що той усвідомлює «серйозність справ» і готовий до «небезпечних тем», а також пообіцяв йому по десять тисяч доларів «за місію» — за шпигунство на військових базах, підпал техніки НАТО або цивільної нафтобази і навіть за вбивства. Він пообіцяв перевести винагороду криптовалютою «за фактом виконання місій». Скрін meduza.io. @berezoview

www.privacyguides.org

www.privacyguides.org

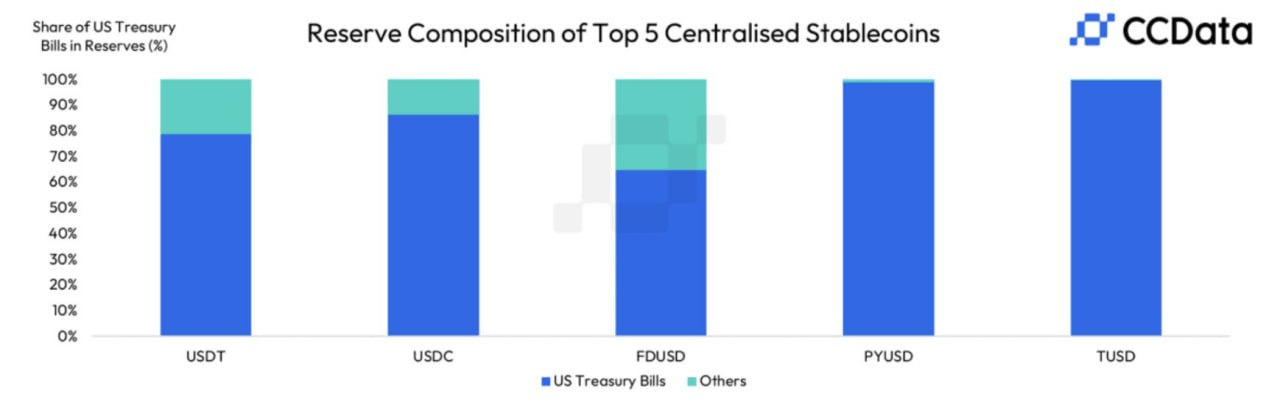

cross-posted from: https://lemmy.world/post/19578789 > >Proton, the Swiss creators of privacy-focused products like Proton Mail and ProtonVPN, recently released the latest product in their ever-growing lineup: Proton Wallet. Announced at the end of July 2024, it promotes itself as "an easy-to-use, self-custodial" Bitcoin wallet that will ostensibly make financial freedom more attainable for everyone. > > >It may well be that Proton Wallet is the easiest way to start using Bitcoin, but is a Bitcoin wallet the solution people need to improve their financial privacy? > > >Contrary to popular belief, cryptocurrency is not an inherently private transactional system. > > >Had Proton Wallet added support for Monero or a similarly private cryptocurrency, they could have single-handedly boosted a financial system that is actually private by default by a significant degree. In my eyes, failing to do so in favor of the market leader is an unfortunate step back from their "privacy by default" mantra. > > >Proton Wallet seems like a product that doesn't know its own place in the world. > > >Is it meant to save us from the tyranny of payment processors like PayPal who can freeze your funds at a whim? > > >Or, was Bitcoin chosen to give us independence from fiat currency, including stablecoins, entirely? > > >However, if Proton Wallet wasn't meant for all that, if it was simply meant to bring privacy to Bitcoin, then it's certainly a failure. > > >Proton hasn't taken any risks with this product, meaning it's really only good for satisfying a singular belief: That Bitcoin is just inherently good, and anything to promote Bitcoin is inherently good as well. I don't share these fanatical beliefs of Bitcoin maximalists, however, when Bitcoin is demonstrably lacking in a wide variety of ways. > > >Personally, I'm a bit of a cryptocurrency pessimist in general, but I can see some appeal for the technology in very specific areas. Unfortunately, Proton Wallet doesn't seem to fit in to a useful niche in any meaningful way. The functionality it does support is extremely basic, even by Bitcoin standards, and it simply doesn't provide enough value over the existing marketplace. > > >If you're an existing Proton user simply looking for a place to store some Bitcoin you already have sitting around, Proton Wallet might be perfectly adequate. For everyone else, I don't see this product being too useful. Bitcoin is still far too volatile to be a solid investment or used as a safe store of value if you crave financial independence and sovereignty, and Proton Wallet simply isn't adequate for paying for things privately online.

В результате решение о снижении процентных ставок впервые с марта 2020 года, как ожидается, приведет к потере годового процентного дохода в размере 625 млн долларов США на каждые 50 базисных пунктов снижения.